Cisco 交换机端口安全

本文共 1021 字,大约阅读时间需要 3 分钟。

交换机 端口安全

-

问题的产生:

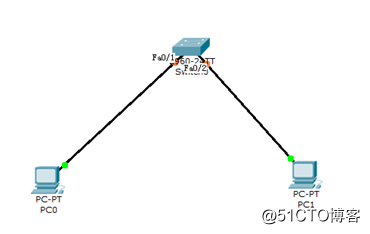

大家都熟悉,交换机的基本工作原理,以及mac地址标的形成过程。当交换机收到数据帧之后,会根据数据帧的源mac地址和接收该数据帧的接口形成映射。同时,当交换机接收到数据帧之后,将会根据mac地址表,将数据转发或者洪泛。根据这个基本的原理,对于交换机就产生了基本的安全防护问题。例如: 在这种情况下,如果PC0受到***,或者PC0 进行***,是的自己的mac地址不断变化,并且不断向外发送数据。交换机就会不断读取数据帧中的源mac地址字段,不断地增加mac地址表映射,最终造成的结果可能是,mac 表映射不断变化和翻滚,甚至导致内存占满,mac 表溢出。如果PC0 只是作为数据接收方而言,如果PC0的地址在不断变化,导致交换机收到数据之后,查找mac地址表失败,最终只能洪泛数据。介于此,就需要对交换机资源、网络数据通信安全进行相应的保护机制。其中的第一步就是,限定交换机某个接口上对于数据访问的限制。

在这种情况下,如果PC0受到***,或者PC0 进行***,是的自己的mac地址不断变化,并且不断向外发送数据。交换机就会不断读取数据帧中的源mac地址字段,不断地增加mac地址表映射,最终造成的结果可能是,mac 表映射不断变化和翻滚,甚至导致内存占满,mac 表溢出。如果PC0 只是作为数据接收方而言,如果PC0的地址在不断变化,导致交换机收到数据之后,查找mac地址表失败,最终只能洪泛数据。介于此,就需要对交换机资源、网络数据通信安全进行相应的保护机制。其中的第一步就是,限定交换机某个接口上对于数据访问的限制。 -

问题的基本解决思路

限定交换机某个接口上对于数据访问的限制。可以分为限定,交换机某个接口下,对于终端设备链接的数量,或者,将mac地址与交换机接口进行绑定,对于绑定的接口进行相应的信任操作,若出现违规现象,就采取相应的保护机制。 - 操作方法:A. 在交换机接口激活端口安全:

B. 设定接口最大链接终端的数量,或者采取手工/动态地址绑定的方式:

手工绑定的方式,意味着,指定的mac地址对应的设备是被信任的;动态获取的方式意味着,交换机重启之时,会将指定接口收到的第一个mac地址与该接口绑定,这时,该mac地址对应的设备是被信任的。

C. 设置违规的惩罚机制 。

默认当原则被违反的时候,该接口执行shutdown操作,将自动进入down状态。

表现为err-disable。protect:在违反原则的时候,不会将接口down,仅仅会把数据丢弃;restrict:在违反原则的时候,不会将接口down,仅仅会把数据丢弃;同时将会向SNMP的服务器发送TRAP消息---表明在这个地方发生问题;- 接口的恢复:如果由于端口安全机制,导致接口进入err-disable状态,想要恢复接口的使用,可以采取两种方式:A. 手工将接口shutdown,然后 no shutdown 将接口激活。B. 可以设定自动恢复;

转载于:https://blog.51cto.com/ligtt/2311909

你可能感兴趣的文章

Python基础班---第一部分(基础)---Python基础知识---认识Python

查看>>

JAVA MAC 配置

查看>>

1134 最长上升子序列 (序列型 DP)

查看>>

js冒泡排序

查看>>

第一次作业 4班卢炳武

查看>>

抽象类的调用

查看>>

使用硬盘,安装双系统,Win7+CentOS

查看>>

Javascript学习总结

查看>>

php 用正则替换中文字符一系列问题解决

查看>>

ActiveMQ应用笔记一:基本概念&安装

查看>>

大话数据结构之四(串)

查看>>

加热炉简是新来的整个系统的板

查看>>

Mockito使用注意事项

查看>>

[LeetCode] Palindrome Linked List 回文链表

查看>>

UVA - 825Walking on the Safe Side(dp)

查看>>

android大概是通过logcat拦截Log

查看>>

关于codeMirror插件使用的一个坑

查看>>

评论:人才流失强力折射出现实畸形人才观

查看>>

git服务器gitlab之搭建和使用--灰常好的git服务器【转】

查看>>

基于机器学习的web异常检测——基于HMM的状态序列建模,将原始数据转化为状态机表示,然后求解概率判断异常与否...

查看>>